PARA ALVER HijackThis

3 participantes

Página 1 de 1.

PARA ALVER HijackThis

PARA ALVER HijackThis

Cómo usar HijackThis para remover hijackers, spywares y adwares. (HijackThis Tutorial in Spanish)

Tabla de Contenido

Advertencia

HijackThis debe ser usado sólo si tu navegador o computadora

siguen teniendo problemas después de haber escaneado con SpyBot u otro

removerdor de spyware/hijacker. HijackThis es una herramienta avanzada, y

por lo tanto requiere de conocimientos avanzados acerca de Windows y

sistemas operativos en general. Si borras los elementos muestra, sin

saber que son, te puede llevar a tener otros problemas como que tu

conexión a Internet ya no funcione o problemas en la ejecución de

Windows. Debes intentar limpiar los spywares/hijackers/troyanos con

todos los otros métodos antes de usar HijackThis. Si permites que

HijackThis remueva entradas antes que otra herramienta, los archivos del

hijacker/spyware seguirán estando en tu computadora y en el futuro,

otras herramientas de desinfección no serán capaces de encontrarlos.

Si tu no tienes conocimientos avanzados acerca de

computadoras no deberías arreglar las entradas usando HijackThis sin

consultar a un experto en el uso de este programa. Si ya corriste el

SpyBot y el Ad-aware y sigues teniendo problemas, entonces continua con

este tutorial y postea en los foros, incluyendo detalles acerca de tu problema y te avisaremos que debes arreglar.

Foros:

http://www.bleepingcomputer.com/forums (Inglés)

Introducción

HijackThis es una utilidad que produce un listado de ciertas

configuraciones halladas en tu computadora. HijackThis escaneará tu

registro y varios otros archivos de entrada que son similares a los que

un programa spyware o hijacker dejan huella. Interpretar esos resultados

podría ser engañoso, ya que hay muchos programas legítimos que están

instalados en su sistema operativo de una manera similar a como lo hacen

los hijackers. Así que debes ser extremadamente cuidadoso arreglando

cualquier problema con el HijackThis. No puedo dejar de presionar en lo

importante que es la advertencia.

Actualmente hay 2 tutoriales acerca del HijackThis en el Internet, pero

ninguno de ellos explica que significa cada una de las secciones para

que un mortal pueda entender. Este tutorial añade, como usar el

HijackThis y detalla acerca de cada sección y qué significan. Así que no

hay razón por la cuál no puedas entender qué es lo que estás arreglando

cuando las personas examinan tus logs y te dicen qué hacer.

Si gustas primero leer un tutorial acerca del uso del SpyBot.

Como usar HijackThis

El primer paso es descargar el HijackThis a la computadora en un lugar

donde sepas que lo encontrarás. No necesita instalarse, así que recuerda

donde lo dejas para usarlo en el futuro.

Puedes descargar el HijackThis aquí:

-http://www.bleepingcomputer.com/download/hijackthis/

Crea una carpeta en donde poner el HijackThis. Es importante que tenga

su propia carpeta para que pueda usarla para crear copias de respaldo.

Si lo ejecutas desde un archivo comprimido, no se podrán crear

respaldos.

Una vez descargado, da doble click en el icono del HijackThis.exe. Aparecerá una ventana como la siguiente:

Primero da click en el botón "Config", y aparecerán las opciones como

lo muestra la captura. Confirma las 4 últimas opciones y desmarca la

primera. Por defecto

vienen así.

Cuando hayas seleccionado esas opciones, presiona "Back" y continúa con el resto del tutorial.

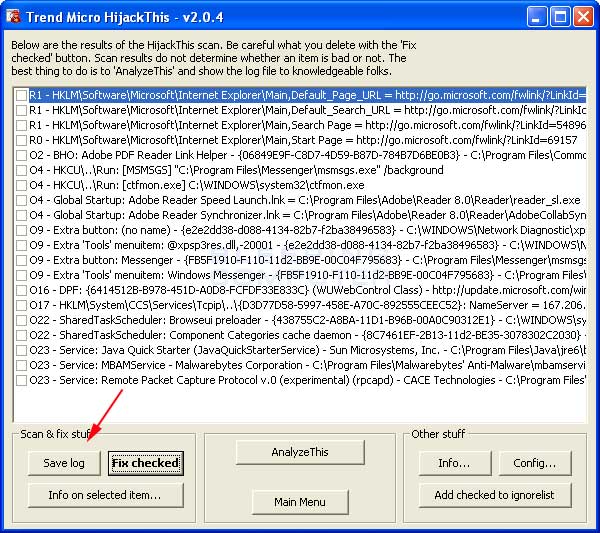

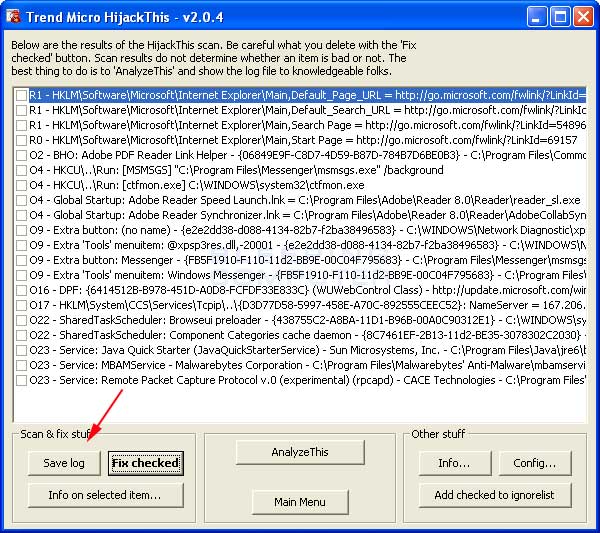

Para empezar el escaneo de posibles hijackers, clickea en el botón

"Scan". Se te presentará una lista con todos los elementos encontrados

por el programa como se muestra a continuación.

En este punto ya debes de tener una lista de todos los elementos encontrados por HijackThis.

Si lo ves muy confuso y difícil para ti, entonces clickea en el botón

"Save Log", y salva el log en tu computadora, de preferencia en la misma

carpeta.

Para abrir un log y pegarlo en un foro, sigue estos pasos:

Foros: http://www.bleepingcomputer.com/forums (Inglés)

Si deseas ver más información acerca de los objetos listados, da click

en alguno de ellos y presiona el botón "Info on selected ítem". Te

aparecerá una pantalla semejante a esta:

Cuando hayas buscado información de los objetos listados, y sientas que

tu conocimiento sea suficiente para continuar, mira la lista y

selecciona los objetos que desees remover marcando las casillas

correspondientes, como lo muestra la siguiente captura. Al final del

documento hemos incluído algunas formas básicas de interpretar la

información en esos archivos logs. Lo que no significa que esta

información sea suficiente para todas las decisiones , pero debería

ayudarte a determinar qué es legítimo y que no.

Una vez que hayas seleccionado los objetos que quieras remover,

presiona el botón "Fix Checked". HijackThis te preguntará si confirmas

remover esos objetos. Presiona "Yes" o "No" dependiendo de tu elección.

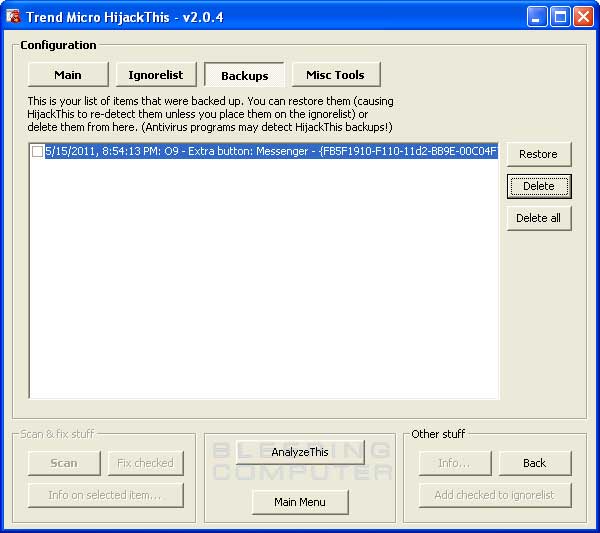

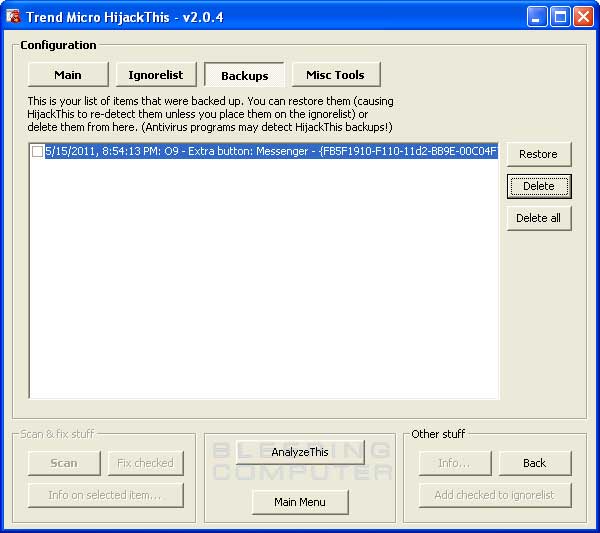

Cómo restaurar objetos borrados accidentalmente:

HijackThis viene con un herramienta de respaldo y un procedimiento de

restauración en caso de que erróneamente hayas borrado una entrada que

es legal. Si has configurado el HijackThis como muestra este tutorial,

entonces serás capaz de restaurar las entradas que hayas borrado

anteriormente. Si has ejecutado HijackThis desde una carpeta temporal,

entonces los procedimientos de restauración no trabajarán.

Si la opción de configuración "Make backups before fixing items" esta

marcada, HijackThis hará una copia de respaldo de cada entrada que

arregles en un directorio llamado "Backups", en la misma localización

del HijackThis.exe

Si ejecutas HijackThis y clickeas en "Config", y después en el botón

"Backup", como en la imagen siguiente. Obtendrás un listado de todos los

objetos que han sido arreglados anteriormente y con la opción de

restaurarlos. Una vez que restaures un objeto mostrado en esta lista, si

vuelves a escanear con el HijackThis, la entrada volverá a aparecer.

Una vez que acabes la restauración de aquellos objetos que fueron arreglados equivocadamente, puedes cerrar el programa.

Cómo generar una Lista de Inicio

Al mismo tiempo que posteas tu log en un foro pidiendo ayuda, las

personas que te ayuden quizá pregunten por los programas que inician al

arrancar Windows. HijackThis tiene una herramienta que te permite hacer

esto.

Para hacer esto ver a la opción de "Config" cuando ejecutes HijackThis,

y clickea en el botón "Misc Tools". Debes de ver una pantalla similar a

esta:

Entonces clickea en el botón llamado "Generate StartupList Log". Un vez

que des click en ese botón, el programa automáticamente abrirá el Block

de Notas con los Programas de Inicio de tu computadora. Copia y pega

las entradas y postéalo en el mensaje.

Con algo de suerte, tus conocimientos o con la ayuda de otras personas

habrás limpiado tu computadora. Si deseas aprender información más

detallada acerca de qué significa cada sección en el log, continúa

leyendo.

Cómo usar el Administrador de Procesos

HijackThis tiene un administrador de procesos que puede ser usado para

terminar procesos y ver qué librerías se cargan en ese proceso. Para

acceder al administrador de Procesos has click en el botón "Config" y

luego click en el botón "Misc Tools". Deberías ver una pantalla en donde

uno de los botones dice "Open Process Manager". Si haces click en ese

botón verás una pantalla como la que se muestra a continuación.

Esta ventana listará a todos los procesos que estén corriendo en tu

máquina. Para terminar un proceso que corre en tu computadora,

selecciona el proceso con un click en él y entonces presiona el botón

"Kill Process".

Si quieres ver qué librerías (archivos .DLL's) están relacionadas con

ese proceso, marca la casilla de nombre "Show DLLs". Esto dividirá la

pantalla de procesos en dos secciones. La primera sección mostrará la

lista de procesos antes presentados, pero ahora que des click en un

proceso en particular, la sección de abajo mostrará la lista de

librerías cargadas con ese proceso.

Para salir del Administrador de Procesos presiona el botón "Back" dos veces para regresar a la pantalla inicial.

Cómo usar el Administrador del Archivo Hosts

HijackThis también tiene un administrador básico del archivo Hosts. Con

este administrador puedes ver tu archivo Hosts y borrar líneas en el

archivo o activar o desactivar las líneas. Para acceder al administrador

del archivo Hosts, debes dar click en el botón "Config" y luego a "Misc

Tools". Localiza el botón "Hosts File Manager". Si das click en el

botón verás una pantalla similar a esta:

Esta ventana muestra el contenido de tu archivo Hosts. Para borrar una

línea del archivo da click en una línea. Esto seleccionará esa línea del

texto. Podrás borrar esa línea haciendo click en el botón "Delete

line(s)" o desactivar/activar la línea haciendo click en el botón

"Toggle line(s)". Es posible seleccionar múltiples líneas al mismo

tiempo usando las teclas Shift y las flechas de dirección del teclado o

seleccionandolas con el ratón.

Si borras las líneas, esas líneas serán borradas de tu archivos Hosts.

Si activas/desactivas las líneas, HijackThis agregará el signo # al

inicio de la línea. Esto hará que Windows no tome en cuenta esa línea.

Si no estás seguro de lo que estás haciendo, no borres nada y sólo

procura que aparezca el signo # antes de la línea. Es más seguro que

borrar la línea y así lo podrás restaurar editando de nuevo el archivo.

Para salir de administrador del archivo Hosts presiona el botón "Back" dos veces y regresarás a la ventana principal.

Cómo usar la herramienta de Borrar al Reinciar

Hay ocasiones en que puedes encontrar archivos que obstinadamente

rechazan ser borrados, esto por decirlo de una manera sencilla.

HijackThis presenta, en la versión 1.98.2, un método para que Windows

borre el archivo tan pronto arranque, antes de que el archivo tenga la

oportunidad de cargarse. Para hacer esto sigue los siguientes pasos:

1.- Inicia HijackThis

2.- Click en el botón "Config"

3.- Click en el botón "Misc Tools"

4.- Click en el botón "Delete a file on reboot..."

5.- Se abrirá una ventana para pedirte que selecciones el archivo que

quieras borrar al reiniciar. Navega hasta el archivo, selecciónalo y da

click en el botón "Abrir".

6.- Te preguntará si quieres reiniciar la computadora para borrar el

archivo. Elije "Si" si deseas reiniciar ahora, o sino elije "No" para

reiniciar después.

Cómo interpretar los resultados del escaneo

Esta sección te ayudará a diagnosticar los resultados del escaneo del HijackThis.

Cada línea de la lista de resultados del HijackThis empieza con un

nombre de sección. A continuación se presenta un lista de los nombres de

sección y su descripción, tomados del sitio de Merijn's (el creador de

HijackThis).

Es importante aclarar que ciertas secciones usan una lista blanca

interna así que el HijackThis no mostrará archivos legítimos. Para

desactivar esta lista blanca, puedes ejecutar HijackThis de esta forma:

HijackThis.exe /ihatewhitelists.

Secciones R0, R1, R2, R3

Esta sección abarca la página de inicio y búsqueda del Internet Explorer.

R0 es para las páginas de inicio y el asistente de búsqueda del IE.

R1 es para las funciones de búsqueda de IE y otras características.

R2 no es usado actualmente.

R3 es para un Buscador de URL's.

Mostrará algo parecido a esto:

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com/

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://www.google.com/

R2 - (this type is not used by HijackThis yet)

R3 - Default URLSearchHook is missing

Si reconoces la URL como tu página de inicio o tu motor de búsqueda,

entonces todo está bien. Si no la reconoces, revísala y usa HijackThis

para arreglarlo. Para los objetos de R3, siempre arréglalos a menos que

se mencione un programa que reconozcas, como Copernic.

Una pregunta común es que qué significa cuando la palabra Obfuscated

(Ofuscado) sigue a una de esas entradas. Cuando algo está ofuscado

significa que es algo difícil de percibir o entender. En términos de

spyware esto sginifica que el spyware o hijacker está escondiendo una

entrada hecha por él convirtiendo los valores en otra forma que él

entienda fácilmente, pero las personas tengas problemas reconociendolas,

como agregando entradas en el registro en hexadecimal. Ésto es solo

otro método de esconder su prescencia y de hacer difícil el removerlos.

Si no reconoces la página web que señala tanto el punto R0 como el R1, y

deseas cambiarla, entonces puedes usar HijackThis para removerlos de

forma segura, no serán perjudiciales para el IE. Es importante aclarar

que si un R0/R1 apunta a un archivo, y arregla la entrada en el registro

con HijackThis, HijackThis no borrará ese archivo en particular y usted

tendrá que borrarlo manualmente.

Hay cierto tipo de entradas R3 que terminan con un guión bajo, como por ejemplo:

R3 - URLSearchHook: (no name) - _ - (no file)

Note el CLSID, los números entre las llaves, tienen un guión bajo al

final y ello a veces dificulta removerlos con el HijackThis. Para

arreglar esto necesita borrar manualmente esa entrada en particular,

siguiendo esta ruta:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

Entonces borra la entrada CLSID que deseas quitar. Deje la CLSID,

CFBFAE00-17A6-11D0-99CB-00C04FD64497, que es válido por defecto.

Si no reconoce el software que usa en el UrlSearchHook, búsquelo en

Google y dependiendo de los resultados de la búsqueda, permita que

HijackThis lo arregle.

Algunas llaves de registro:

HKLM\Software\Microsoft\Internet Explorer\Main,Start Page

HKCU\Software\Microsoft\Internet Explorer\Main: Start Page

HKLM\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKCU\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKLM\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\SearchURL: (Default)

HKCU\Software\Microsoft\Internet Explorer\Main: Window Title

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: ProxyOverride

HKCU\Software\Microsoft\Internet Connection Wizard: ShellNext

HKCU\Software\Microsoft\Internet Explorer\Main: Search Bar

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

HKLM\Software\Microsoft\Internet Explorer\Search,CustomizeSearch =

HKCU\Software\Microsoft\Internet Explorer\Search,CustomizeSearch

HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant

Secciones F0, F1, F2, F3

Estas secciones abarcan aplicaciones que se cargan desde los archivos

.INI, system.ini y win.ini o sus equivalentes en el registro.

F0 corresponde al Shell = statement en System.ini. La Shell = statement

en system.ini es usado por Windows 9X y anteriores designan qué

programa actuará como shell para el sistema operativo. La Shell es el

programa que carga el escritorio, controla la administración de ventanas

y permite que el usuario interactúe con el sistema. Cualquier programa

listado después del shell statement será cargado cuando Windows

arranque, y actuará como la shell por defecto. Hay algunos programas que

actúan como un reemplazo válido para la shell, pero generalmente no se

usa más. Windows 95 y 98 (¿Windows ME?), ambos usan el Explorer.exe como

su shell por defecto. Windows 3.X usaba Progman.exe como su shell. Es

posible que otros programa sean ejecutados cuando Windows cargue en la

misma línea Shell =, como por ejemplo: Shell=explorer.exe

programa_maligno.exe. Esta línea hará que ambos programas arranquen

cuando Windows cargue.

Los objetos de F0 siempre son malos, así que conviene arreglarlos.

F0 - system.ini: Shell=Explorer.exe Abreme.exe

F1 - win.ini: run=hpfsched

F1 corresponde a las entradas Run= o Load= en win.ini. Cualquier

programa listado después de run= o load= cargará cuando Windows cargue.

Run= fue muy usado en tiempos de Windows 3.1, 95 y 98 y mantiene

compatibilidad con antiguos programas. Muchos de los programas modernos

no usan esta característica ini, y si no estás usando un programa

antiguo entonces sospecha. El load= era usado para cargar los drivers

del hardware.

Los objetos listado en F1 usualmente son programas muy viejos, pero que

son seguros, así que puedes encontrar más información del nombre del

archivo para saber si es malo o bueno.

Las entradas F2 y F3 corresponden al equivalente de F0 y F1, pero que

están ubicadas en el registro para las versiones XP, 2000 y NT de

Windows. Esas versiones de Windows generalmente no usan los archivos

system.ini ni win.ini. Para compensar la compatibilidad usan una función

llamada IniFileMapping. IniFileMapping coloca todo el contenido de un

archivo .ini en el registro, con llaves para cada línea encontradas en

el .ini. Entonces cuando corre un programa que normalmente lee sus

configuraciones de un archivo .ini, este primero revisará la llave de

registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current

Version\IniFileMapping, para un mapeo .ini, y si encuentra algo leerá

las configuraciones desde ahí. Puedes ver que esta llave está

refiriendose al registro como si conteniera REG y entonces el archivo

.ini al cual se está refiriendo el IniFileMapping.

Otra entrada común encontrada en F2 es la entrada UserInit la cuál

corresponde a la llave: HKLM\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon\UserInit la cuál se encuentra en Windows NT,

2000, XP y 2003. Esta llave especifíca qué programa se debe cargar

después que un usuario se loguee en Windows. El programa por defecto

para esta llave es: C:\Windows\System32\userinit.exe. Userinit.exe es un

programa que restaura tu perfil, fuentes, colores, etc. para tu nombre

de usuario. Es posible añadir programas furtivos que inicien desde esta

llave separando los programas con una coma. Por ejemplo:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit =

C:\Windows\System32\userinit.exe,C:\Windows\programa_maligno.exe. Esto

hará que ambos programas se ejecuten cuando te loguees y es un lugar

común para ejecutar troyanos, hijackers y spywares.

Llaves del Registro:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping,

Archivos Usados:

c:\windows\system.ini

c:\windows\win.ini

Ejemplo mostrando F0 - system.ini: Shell=Explorer.exe Something.exe

Ejemplo mostrando F2 - REG:system.ini: UserInit=userinit,nddeagnt.exe

Ejemplo mostrando F2 - REG:system.ini: Shell=explorer.exe beta.exe

En F0 si ves una línea que sea parecida a Shell=Explorer.exe

cualquier_cosa.exe, entonces definitivamente deberías borrarlo.

Generalmente puedes borrar estas entradas, pero recuerda consultar

Google.

Para las entradas F1 es recomendable que las busques en Google y así determinar si pertenecen a programas legales.

Para F2, si ves UserInit=userinit.exe, con o sin nddagnt.exe, como en

el ejemplo de arriba, entonces puedes dejar esa entrada por la paz. Si

ves UserInit=userinit.exe (sin coma), sigue estando bien, también puedes

dejarlo por la paz. Si ves otra entrada en userinit.exe, entonces

podría ser potencialmente un troyano u otro malware. Lo mismo va para F2

Shell=, si ves explorer.exe, sólo, entonces está bien, si no, como en

el ejemplo de arriba, entonces podría ser troyano o malware.

Generalmente puedes borrar estas entradas, pero no olvides consultar

Google primero.

Sitios para consultar:

Bleeping Computer Startup Database

http://www.answersthatwork.com/Tasklist_pages/tasklist.htm

http://greatis.com/regrun3appdatabase.htm

http://www.sysinfo.org/startuplist.php

http://www.pacs-portal.co.uk/startup_content.php#THE_PROGRAMS

http://www.kephyr.com/filedb/index.php

http://www.liutilities.com/products/wintaskspro/processlibrary/

Secciones N1, N2, N3, N4

Estas secciones son para las páginas de inicio y motor de búsqueda por defecto de los navegadores Netscape y Mozilla.

Estas entradas están guardadas en el archivo prefs.js, ubicadas en

diferentes lugares de la carpeta C:\Documents and

Settings\YourUserName\Application Data. Las entradas de Netscape 4 están

guardadas en el archivo prefs.js en el directorio de programa el cuál

por lo general es C:\Archivos de

Programa\Netscape\Users\default\prefs.js.

N1 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 4.

N2 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 6.

N3 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 7.

N4 corresponde a la página de inicio y motor de búsquedas por defecto de Mozilla.

Archivos usados: prefs.js

Como la mayoría de los spywares y hijackers están hechos para IE, estos

navegadores usualmente están a salvo. Si ves sitios web listados ahí

que tu no hayas establecido, puedes usar el HijackThis para arreglarlo.

Existe un conocido sitio que hace cambios a esas configuraciones, y ese

sitio es Lop.com, el cuál es discutido aquí:

http://www.doxdesk.com/parasite/lop.html

Sección O1

Esta sección corresponde al archivo de redirección Hosts.

El archivo hosts contiene la relación de IP's con hostnames. Por ejemplo:

127.0.0.1 www.arwinianos.net

Si tratas de ir a www.arwinianos.net, revisará el archivo hosts, verá

la entrada y la convertirá a la dirección IP 127.0.0.1 a pesar de la

dirección correcta.

Algunos hijackers usan el archivo de redirección hosts para redirigirte

a ciertos sitios en lugar de otros. Así, si alguien inserta una entrada

como esta:

127.0.0.1 www.google.com

y tratas de ir a www.google.com, serás redirigido a 127.0.0.1 la cuál es tu propia computadora.

Ejemplo del escaneo:

O1 - Hosts: 192.168.1.1 www.google.com

Archivos usados: el archivo hosts es un archivo de texto que puede ser

editado por cualquier editor de texto y está guardado por defecto en los

siguientes lugares dependiendo del Sistema operativo, a menos que

elijas instalarlo en un ruta diferente.

Operating System Location

Windows 3.1 C:\WINDOWS\HOSTS

Windows 95 C:\WINDOWS\HOSTS

Windows 98 C:\WINDOWS\HOSTS

Windows ME C:\WINDOWS\HOSTS

Windows XP C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

Windows NT C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS

Windows 2000 C:\WINNT\SYSTEM32\DRIVERS\ETC\HOSTS

Windows 2003 C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS

La localización del archivo hosts puede ser cambiada modificando la llave del registro (para Windows NT/2000/XP):

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters\: DatabasePath

Si ves entradas como las mostradas arriba y no hay una razón específica

por la cuál sepas que deban estar ahí, puedes borrarlas con seguridad.

Si ves que el archivo hosts está localizado en C:\Windows\Help\hosts,

eso significa que estás infectado con el CoolWebSearch. Si notas que el

archivo hosts no está en su ruta por defecto de tu sistema operativo,

entonces usa HijackThis para arreglar esto que lo más probable es que

haya sido causado por un infección.

También puedes descargar el programa Hoster, el cuál te permite

restaurar el archivo hosts por defecto en tu máquina. Para hace eso,

descarga el programa Hoster y ejecútalo. Cuando abra, has click en el botón "Restore Original Hosts" y luego cierra el programa Hoster.

Sección O2

Esta sección corresponde con los Browser Helper Objects (o BHO, en

español algo así como: "Objetos que Ayudan al Navegador"). Los BHO son

plug-ins que extienden la funcionalidad de tu navegador. Pueden ser

usados por spywares así como programas legítimos como Google Toolbar y

Adobe Acrobat Reader. Investige cuando esté decidiendo qué quitar y qué

no quitar, pues algunos de ellos podrían ser legítimos.

Ejemplo de la lista O2 - BHO: NAV Helper - - C:\Program Files\Norton Antivirus\NavShExt.dll

Existe una excelente lista de conocidos BHO aquí: http://sysinfo.org/bholist.php.

Cuando consultes la lista, usa el CLSID, que es el número entre las

llaves en la lista. El CLSID en el listado hacen referencias a entradas

del registro que contienen información acerca de los BHO.

Cuando arregles este tipo de entradas con HijackThis, HijackThis querrá

finalizar el proceso del archivo listado. Hay ocasiones en que el

archivo sigue en uso aún después de haber cerrado el IE. Si el archivo

aún existe después de arreglarlo con HijackThis, es recomendable que

reinicies el sistema en modo seguro y borrar el archivo.

Sección O3

Esta sección corresponde a las barras de herramientas del Internet Explorer.

Estas son las barras de herramientas (toolbars) debajo de su barra de navegación y menú del IE.

Llaves del Registro: HKLM\SOFTWARE\Microsoft\Intenet Explorer\Toolbar

Ejemplo de la lista O3 - Toolbar: Norton Antivirus - - C:\Program Files\Norton Antivirus\NavShExt.dll

Si no reconoces ninguno de los nombres puedes usar la lista CLSID de

Sysinfo.org para buscar la entrada o el nombre de esta barra de

herramientas. Cuando consultes la lista, usa el CLSID, que es el número

entre las llaves en la lista. El CLSID en el listado hacen referencias a

entradas del registro que contienen información acerca de los BHO. Si

encuentras que no es algo que quieras en tu computadora, puedes

quitarlo.

Cuando arregles este tipo de entradas, HijackThis no borrará los

objetos presentados en la lista. Para hacerlo es recomendable que

reinicies en modo seguro, ejecuta HijackThis de nuevo y borres lo

listado.

Sección O4

Esta sección corresponde a las aplicaciones que están presentes en

ciertas llaves en el registro y las carpetas de inicio y son cargados

automáticamente cuando Windows inicia. Las llaves del registro mostradas

aquí son válidas para Windows XP, NT y 2000 (otros sistemas operativos

¿?).

Si parece una llave del registro, refleja una de las llaves enumeradas abajo en la tabla de llaves del registro.

Startup: Estos objetos hacen referencia a aplicaciones que cargan cuando se logea un usuario en particular.

Global Startup: Estos objetos hacen referencia a aplicaciones que cargan cuando se logea cualquier usuario.

Llaves del Registro del Arranque:

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices

HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

Nota: HKLM es abreviatura de HKEY_LOCAL_MACHINE y HKCU es para HKEY_CURRENT_USER.

Una completa guía de ubicaciones de arranque y para qué son usadas puede verla aquí: http://www.bleepingcomputer.com/tutorials/windows-program-automatic-startup-locations/

Directorios usados:

Startup: C:\Documents and Settings\USERNAME\Start Menu\Programs\Startup

Global: C:\Documents and Settings\All Users\Start Menu\Programs\Startup

Ejemplo de la lista O4 - HKLM\..\Run: [nwiz] nwiz.exe /install

Cuando arreglas las entradas O4, HijackThis no borrará los archivos

asociados con esta entrada. Deberás borrarlos manualmente, usualmente

reiniciando lo máquina y entrando en modo a prueba de fallos. Las

entradas Global Startup y Startup trabajan un poco diferente. HijackThis

borrará los accesos directos en esas entradas, pero no los archivos a

los que apuntan. Si un ejecutable actual reside en los directorios

Global Startup o Startup entonces será borrado.

Muchos programas legítimos arrancan de esas formas, una entrada quizá

parezca que les pertenece pero sigue siendo de algún programa malicioso.

Consulta los siguientes enlaces para las entradas O4:

Bleeping Computer Startup Database

http://www.answersthatwork.com/Tasklist_pages/tasklist.htm

http://greatis.com/regrun3appdatabase.htm

http://www.sysinfo.org/startuplist.php

http://www.pacs-portal.co.uk/startup_content.php#THE_PROGRAMS

http://www.kephyr.com/filedb/index.php

http://www.liutilities.com/products/wintaskspro/processlibrary/

Sección O5

Esta sección corresponde a no poder acceder a las opciones de IE en el Panel de Control.

Es posible desactivar la vista de controles en el Panel de Control

agregando una entrada dentro del archivo llamado control.ini la cuál

está guardada (al menos para Windows XP) en C:\Windows\control.ini.

Desde ese archivo puedes especificar los paneles de control que no deben

ser visibles.

Archivos de usuario: control.ini

Ejemplo de la lista O5 - control.ini: inetcpl.cpl=no

Si ves una línea parecida como la de arriba quizá sea señal de que un

software está tratando de dificultar el cambio de las configuraciones. A

menos que se conozca una razón específica, como que el administrador

configuró la política o SpyBot S&D colocó una restricción, puedes

usar HijackThis para arreglarlo.

Sección O6

Esta sección corresponde a una rstricción, por parte del administrador,

de hacer cambios en las opciones o en la página de inicio del Internet

Explorer por medio de ciertas configuraciones en el registro.

Llave del Registro: HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions

Ejemplo de Lista O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions

Estas opciones sólo aparecen si su administrador las configuró a

propósito o si usted usó la opción "SpyBot Home Page and Option Lock" de

la sección Inmunizar del SpyBot.

Sección O7

Esta sección corresponde a que el Regedit no puede ser ejecutado debido al cambio de una entrada en el registro.

Llave del Registro: HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

Ejemplo de Lista O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System:

DisableRegedit=1

Por favor note que muchos admnistradores de oficinas bloquean el

Regedit a propósito, por lo que arreglarlo con HijackThis puede romper

normas corporativas. Si eres el administrador y esta opción ha sido

activada sin tu permiso, entonces usa HijackThis para arreglarlo.

Sección O8

Esta sección corresponde a los objetos extras encontrados en el Menú Contextual del Internet Explorer.

Esto significa que verás las opciones que normalmente ves cuando das

click derecho en alguna página web que estés viendo en tu navegador.

Llave del Registro: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\MenuExt

Ejemplo de Lista O8 - Extra context menu item: &Google Search -

res://c:\windows\GoogleToolbar1.dll/cmsearch.html

El listado para estas entradas mostrará los objetos que aparecen en el

menú contextual cuando das click derecho, y qué programa es usado cuando

das click en esa opción. Algunas, como "Browser Pal" deberían ser

borradas siempre, y el resto deberías buscarlas en Google antes de hacer

cualquier cosa. Un ejemplo de un programa legítimo que podríamos

encontrar ahí sería la Google Toolbar.

Cuando arregles este tipo de entradas, HijackThis no borrará los

archivos que vienen mencionados en la lista. Es recomendable que

reinicies en modo seguro y borres esos archivos (y en ocasiones

carpetas).

Sección O9

Esta sección corresponde a los botones que tenemos en la barra de

herramientas principal del IE o a los objetos (ítems) en el menú

Herramientas del IE que no son parte de la instalación por defecto.

Llave del Registro: HKLM\SOFTWARE\Microsoft\Internet Explorer\Extensiones

Ejemplo de la Lista O9 - Extra Button: AIM (HKLM)

Si no necesitas estos botones o los ítems del menú o los reconoces como malwares, puedes arreglarlas con seguridad.

Cuando arregles este tipo de entradas, HijackThis no borrará los

archivos que vienen mencionados en la lista. Es recomendable que

reinicies en modo seguro y borres esos archivos (y en ocasiones

carpetas).

Sección O10

Esta sección corresponde a los Hijackers del Winsock, también conocidos

como LSP (Layered Service Provider). Los LSPs son una manera de unir un

software a tu implementación Winsock 2 en tu computadora. Desde que los

LSPs están encadenados, cuando el Winsock es usado, los datos también

son transportados a través de cada LSP en la cadena. Los spywares y

hijackers pueden usar los LSPs para ver todo el tráfico que se genera en

tu conexión a Internet.

Extrema precauciones cuando borres estos objetos, si es removido sin el

arreglo adecuado en la cadena, puedes llegar a perder tu acceso a

Internet.

Ejemplo de la Lista O10 - Broken Internet access because of LSP provider 'spsublsp.dll' missing

Muchos escaneadores de virus empiezan a escanear virus, troyanos, etc.,

al nivel del Winsock. El problema es que muchos de ellos no reordenan

los LSPs en el orden correcto después de borrar el LSP problemático.

Esto puede causar que HijackThis vea un problema y muestre una

advertencia, la cuál puede ser similar al ejemplo de arriba, aunque de

hecho el Internet sigue trabajando. Deberías consultar a un experto

cuando arregles estos errores. También puedes usar LSPFix para arreglar

esto.

SpyBot generalmente puede arreglar esto pero asegúrate de que tienes la

última versión, ya que las antiguas tienen problemas. También hay una

herramienta diseñada para este tipo de ediciones que sea probablemente

mejor usar, llamada LSPFix (http://www.cexx.org/lspfix.htm). Para una lista de LSP y saber si son o no válidas puedes visitar la Lista de LSP de Zupe (http://www.angeltowns.com/members/zupe/lsps.html).

Sección O11

Esta sección corresponde a una grupo de opciones no por defecto que han

sido agregadas en la pestaña de Opciones Avanzadas de Opciones de

Internet en el Internet Explorer.

Si buscas en el menú de Herramientas >> Opciones de Internet

verás la pestaña Opciones Avanzadas. Es posible que aparezca ahí un

nuevo grupo de opciones agregando una entrada bajo una llave del

registro.

LLave del Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\AdvancedOptions

Ejemplo de la Lista O11 - Options group: [CommonName] CommonName

De acuerdo con Merijn, creador de HijackThis (y también de CWShredder,

StartupList, etc.), sólo se conoce de la existencia de un hijacker que

usa esto y es el CommonName. Si ves CommonName en la lista, puedes

removerlo con seguridad. Si ves otra entrada deberías usar Google para

investigar un poco.

Sección O12

Esta sección corresponde a los Plug-ins para Internet Explorer. Los

Plug-ins son piezas de software que se cargan cuando el Internet

Explorer inicia, para agregarle funcionabilidad al navegador. Existen

muchos plug-ins legítimos disponibles como por ejemplo el visor de

archivos PDF.

Llave del Registro: HKEY_LOCAL_MACHINE\software\microsoft\internet explorer\plugins

Ejemplo de la Lista O12: Plugin for .PDF: C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll

Muchos de los plug-ins son legítimos, así que deberías buscar en Google

aquél que no reconoces antes de borrarlo. Un conocido plug-in que

deberías borrar es el Onflow plug-in que tiene la

extensión de .OFB.

Cuando arregles este tipo de entradas con HijackThis, HijackThis querrá

borrar el archivo listado. Hay ocasiones en que el archivo quizá esté

en uso incluso si el Internet Explorer está cerrado. Si el archivo

continúa existiendo después de que lo hayas arreglado con HijackThis, es

recomendable que reinicies en Modo a Prueba de Fallos y borrar el

archivo listado.

Sección O13

Esta sección corresponde a un hijacker del prefijo por defecto del

Internet Explorer. El prefijo por defecto es una configuración en

Windows que especifíca como URLs aquello que escribas sin anteponer

http://, ftp://, etc. que son manejados. Por defecto Windows agrega

http:// al principio, como el prefijo por defecto. Es posible cambiar

este prefijo por defecto por uno de tu elección editando el registro. El

hijacker conocido como CoolWebSearch hace esto cambiando el prefijo por

defecto a http://ehttp.cc/?. Eso significa que cuando te conectes a una

URL, como www.google.com.mx, en realidad irás a

http://ehttp.cc/?www.google.com.mx, el cuál es en realidad el sitio web

para CoolWebSearch.

Llave del Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\URL\DefaultPrefix\

Ejemplo de Lista O13 - WWW. Prefix: http://ehttp.cc/?

Si estás experimentando problemas similares al problema de arriba, deberías correr CWShredder. Este programa remueve todas las variaciones conocidas de CoolWebSearch que puedan estar en tu máquina.

Si CWShredder no encuentra o arregla el problema, entonces puedes usar

el HijackThis para arreglar esta entrada cuando la encuentres.

Sección O14

Esta sección corresponde al hijacker del "Reset Web Settings" (Reseteo

de las Configuraciones Web). Hay un fichero en tu computadora que el

Internet Explorer usa cuando reseteas las opciones a las que venían por

defecto. Ese fichero está guardado en C:\Windows\inf\iereset.inf y

contiene todas las configuraciones por defecto que serán usadas. Cuando

reseteas una configuración, se leerá el fichero y cambiará las

configuraciones que estén en el archivo. Si un hijacker cambia la

información en ese fichero, entonces te estarás reinfectando cuando

resetees las configuraciones, porque leerá la información incorrecta del

fichero iereset.inf.

Ejemplo de Lista O14 - IERESET.INF: START_PAGE_URL=http://www.searchalot.com

Por favor esté al tanto de este fichero (en dado caso de que aparezca

en el log), que es posible que el cambio sea legítimo, que lo haya

modificado la manufacturera de computadoras o el administrador de la

máquina. Si no reconoces la dirección entonces deberías arreglarlo.

Sección O15

Esta sección corresponde con los sitios indeseados en la Zona de Sitios

de Confianza. La seguridad de Internet Explorer está basada en un

conjunto de zonas. Cada zona tiene diferente nivel de seguridad en

términos de scripts y aplicaciones que pueden correr mientras se está

usando esa zona. Es posible agregar dominios a zonas particulares, así

que si estás navegando en un dominio que es parte de una zona de baja

seguridad, entonces permitirás que se ejecuten scripts, algunos

potencialmente peligrosos, de algún sitio web.

Llave del Registro: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains

Ejemplo de Lista O15 - Trusted Zone: http://www.arwinianos.net

Entonces, si alguna vez ves algo aquí generalmente debes removerlo a

menos que reconozcas la URL como una que tu compañía use. La entrada más

común que encontrarás aquí será free.aol.com, el cuál puedes arreglar

cuando quieras.

Sección O16

Esta sección corresponde a los objetos ActiveX, también conocidos como

Downloaded Program Files (Archivos de Programa Descargados).

Los objetos ActiveX son programas que son descargados desde sitios web y

son guardados en tu computadora. Estos objetos están guardados en

C:\windows\Downloaded Program Files. Estos tienen una referencia en el

registro por su CLSID el cuál es una cadena larga de números entre

llaves {}. Existen muchos controles ActiveX legítimos como este de

ejemplo, el cuál es un visor iPix.

Ejemplo de Lista O16 - DPF: (iPix ActiveX Control) - http://www.ipix.com/download/ipixx.cab

Si ves nombres o direcciones que no reconozcas, deberías buscar en

Google para ver si son o no legítimas. Si sientes que no lo son, puedes

arreglarlas. Borrando los objetos ActiveX de tu computadora, no tendrás

mayor problema que descargarlos nuevamente cuando entres de nuevo a la

página desde donde los descargaste. Ten en cuenta que hay muchas

aplicaciones de compañías que usan objetos ActiveX así que ten cuidado.

Siempre borra las entradas O16 que tengan palabras como sex, porn,

dialer, free, casino, adult, etc.

Existe un programa llamado SpywareBlaster que posee una gran base de

datos de objetos ActiveX maliciosos. Puedes descargarlo y buscar a

través de su base de datos para localizar objetos ActiveX peligrosos.

Usa SpywareBlaster para proteger tu computadora de spyware, hijackers y malware.

Cuando arregles entradas O16, HijackThis intentará borrarlas del disco

duro. Normalmente esto no será problema, pero hay ocasiones en que

HijackThis no será capaz de borrar el archivo. Si esto sucede entonces

reinicia en Modo a Prueba de Fallos y entonces bórralo.

Sección O17

Esta sección corresponde al dominio Lop.com.

Cuando tu vas a un sitio web usando un dominio, como

www.arwinianos.net, en lugar de una dirección IP, tu computadora usa un

servidor DNS para transformar el nombre de dominio en una dirección IP

parecida a 200.56.15.85. El hackeo de dominios sucede cuando el hijacker

cambia los servidores DNS en tu máquina para que apunten a sus propios

servidores, donde pueden dirigirte a cualquier sitio que ellos quieran.

Agregando google.com.mx a sus servidores DNS, ellos pueden hacer que

cuando vayas a www.google.com.mx, te redirijan al sitio de su elección.

Ejemplo de Lista O17 - HKLM\System\CS1\Services\VxD\MSTCP: NameServer = 69.57.146.14,69.57.147.175

Si ves entradas de este tipo y no reconoces el dominio perteneciente a

tu ISP o la compañía que te proporciona conexión a Internet, y los

servidores DNS no pertenecen a tu ISP o compañía, entonces deberías usar

HijackThis para arreglar esto. Puedes ir a Arin para hacer un whois a la IP del servidor DNS para determinar a qué compañía le pertecen.

Sección O18

Esta sección corresponde a los protocolos extra y protocolos de hijackers.

Este método es usado para cambiar los controladores de protocolo

estándar que tu computadora usa a otros que el hijacker proporciona.

Esto permite al hijacker tomar control de ciertos canales en que tu

computadora envía y recibe información.

Llaves del Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Handler

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\PROTOCOLS\Filter

HijackThis primero lee la sección de protocolos del registro en busca

de protocolos no-estándar. Cuando encuentra uno muestra el CLSID para

mayor información así como la ruta del archivo.

Ejemplo de Lista O18 - Protocol: relatedlinks - - C:\PROGRA~1\COMMON~1\MSIETS\msielink.dll

Los más comunes que hacen esto son CoolWebSearch, Related Links, y

Lop.com. Si ves estos nombres puedes arreglarlos con HijackThis.

Usa Google para investigar si los archivos son legítimos. También puedes usar la Lista O18 de Castlecops como apoyo para verificar los archivos.

Es importante aclarar que arreglando esas entradas no parece borrar la

entrada en el registro ni el archivo asociado a éste. Deberías de

reiniciar en Modo a Prueba de Fallos y borrar esos archivos manualmente.

Sección O19

Esta sección corresponde al hijacker de las hojas de estilo del usuario.

Una hoja de estilo es una plantilla para saber cómo mostrar las capas,

colores y fuentes que se visualizan en una página HTML. Este tipo de

hijacking sobreescribe la hoja de estilo por defecto, la cuál fue

diseñada para ayudar a los usuarios, y provoca largas cantidades de

pop-ups (ventanas emergentes de publicidad) y causar una lentitud

potencial.

Llaves del Registro: HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Styles\: User Stylesheets

Ejemplo de Lista O19 - User style sheet: c:\WINDOWS\Java\my.css

Generalmente puedes arreglar estas entradas a menos que tu hayas modificado la hoja de estilo.

Cuando arregles este tipo de entradas, HijackThis no borrará los

archivos listados. Es recomendable que reinicies en Modo a Prueba de

Fallos para borrar la hoja de estilos.

Sección O20

Esta sección corresponde a los archivos que se cargan a través del valor del registro AppInit_DLLs.

El valor del registro AppInitDLLs contiene una lista de dlls

(librerías) que se cargarán cuando user32.dll está cargando. Muchos

ejecutables de Windows usan la librería user32.dll, lo que significa que

cualquier DLL que esté listada en la llave del registro AppInit_DLLs

también será cargada. Esto hace que sea muy difícil remover la DLL ya

que estará cargando con múltiples procesos, muchos de los cuales no

pueden ser detenidos sin causar inestabilidad en el sistema. El archivo

user32.dll también es usado en procesos que inician automáticamente por

el sistema cuando tu te logueas. Esto significa que los archivos

cargados en el valor AppInit_DLLs serán cargados casi al inicio en la

rutina de arranque de Windows permitiendo a la DLL esconderse o

protegerse a sí misma antes que tengamos acceso al sistema.

Este método es conocido al ser usado por una variante de CoolWebSearch y

sólo puede verse en Regedit dando click derecho sobre el valor, y

seleccionando Modificar dato binario. Registrar Lite , por otra parte, puede ver más fácil esta DLL.

Llave del Registro: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows

Ejemplo de Lista O20 - AppInit_DLLs: C:\WINDOWS\System32\winifhi.dll

Existen muy pocos programas legítimos que usan esta llave del registro,

pero debes proceder con cautela cuando borres los archivos que son

listados aquí. Usa Google para investigar si los archivos son legítimos.

También puedes usar las listas para ayudarte a verificar los archivos:

Bleeping Computer Startup Database

Castlecop's O20 List

Cuando arregles este tipo de entradas, HijackThis no borrará los

archivos listados. Es recomendable que reinicies en Modo a Prueba de

Fallo y borres los archivos.

Sección O21

Esta sección corresponde a los archivos que se cargan a través de la llave del registro ShellServiceObjectDelayLoad.

Esta llave contiene valores similares a los de la llave Run. La

diferencia es que ésa en lugar de apuntar al archivo mismo, ésta señala

al InProcServer del CLSID, el cuál contiene la información acerca del

DLL en particular que se está usando.

Los archivos bajo esta llave son cargados automáticamente por

Explorer.exe cuando tu computadora inicia. Como Explorer.exe es la shell

para tu computadora, ésta siempre se va a cargar, así también cargando

los archivos bajo esta llave. Estos archivos son por lo tanto cargados

tempranamente en el proceso de inicio antes de que ocurra cualquier

intervención humana.

Un hijacker que usa el método puede reconocerse por las siguientes entradas:

Ejemplo de Lista: R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = C:\WINDOWS\secure.html

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = C:\WINDOWS\secure.html

Llave del Registro: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

Ejemplo de Lista O21 - SSODL: System - - C:\WINDOWS\system32\system32.dll

HijackThis usa una lista blanca interna para no mostrar las entradas

legítimas comunes bajo esta llave. Si ves un listado para esto, entonces

no es algo estándar y deberías considerarlo como sospechoso. Como

siempre has una búsqueda en Google de cualquier DLL listada en estas

llaves. También puedes usar las listas para ayudarte a verificar los

archivos:

Bleeping Computer Startup Database

Castlecop's O21 List

Cuando arregles este tipo de entradas, HijackThis no borrará los

archivos listados. Es recomendable que reinicies en Modo a Prueba de

Fallo y borres los archivos.

Sección O22

Esta sección corresponde a los archivos que se cargan a través del valor del registro SharedTaskScheduler.

Las entradas en este registro se ejecutan automáticamente cuando

inicias Windows. A la fecha sólo CWS.Smartfinder usa esta llave.

Llave del Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\SharedTaskScheduler

Ejemplo de Lista O22 - SharedTaskScheduler: (no name) - - c:\windows\system32\mtwirl32.dll

Ten cuidado cuando remuevas los objetos listados en estas llaves ya que

algunas son legítimas. Puedes usar Google para intentar determinar si

éstas son válidas. CWS.Smartfinder puede ser removido con CWShredder.

También puedes usar las listas para ayudarte a verificar los archivos:

Bleeping Computer Startup Database

Castlecop's O22 List

HijackThis borrará el valor asociado del SharedTaskScheduler con esta

entrada, pero no borrará el CLSID al que apunta ni el archivo al que

apunta el Inprocserver32 de CLSID. Por lo tanto, debería reiniciar en

Modo a Prueba de Fallos y borrar manualmente este archivo.

Conclusión

HijackThis es una poderosa herramienta para descubrir ciertos aspectos

específicos de tu navegador. Desafortunadamente, diagnosticar los

resultados del escaneo de HijackThis puede ser complicado. Al menos mis

recomendaciones y explicaciones facilitarán el trabajo. Este programa

debe ser usado con cautela, ya que hacer algo incorrecto al remover

algunos objetos puede causar problemas con programas legítimos. Si

tienes alguna duda o pregunta siéntete libre de postearla en nuestros

foros.

Tabla de Contenido

Advertencia

Introducción

Cómo usar HijackThis

Cómo restaurar objetos borrados accidentalmente

Cómo generar una Lista de Inicio (Startup List)

Cómo usar el Administrador de Procesos

Cómo usar el Administrador del Archivo Hosts

Cómo usar la herramienta de Borrar al Reinciar

Cómo interpretar los resultados del escaneo

Secciones R0, R1, R2, R3

Secciones F0, F1, F2, F3

Secciones N1, N2, N3, N4

Sección O1

Sección O2

Sección O3

Sección O4

Sección O5

Sección O6

Sección O7

Sección O8

Sección O9

Sección O10

Sección O11

Sección O12

Sección O13

Sección O14

Sección O15

Sección O16

Sección O17

Sección O18

Sección O19

Sección O20

Sección O21

Sección O22

Conclusión

Advertencia

HijackThis debe ser usado sólo si tu navegador o computadora

siguen teniendo problemas después de haber escaneado con SpyBot u otro

removerdor de spyware/hijacker. HijackThis es una herramienta avanzada, y

por lo tanto requiere de conocimientos avanzados acerca de Windows y

sistemas operativos en general. Si borras los elementos muestra, sin

saber que son, te puede llevar a tener otros problemas como que tu

conexión a Internet ya no funcione o problemas en la ejecución de

Windows. Debes intentar limpiar los spywares/hijackers/troyanos con

todos los otros métodos antes de usar HijackThis. Si permites que

HijackThis remueva entradas antes que otra herramienta, los archivos del

hijacker/spyware seguirán estando en tu computadora y en el futuro,

otras herramientas de desinfección no serán capaces de encontrarlos.

Si tu no tienes conocimientos avanzados acerca de

computadoras no deberías arreglar las entradas usando HijackThis sin

consultar a un experto en el uso de este programa. Si ya corriste el

SpyBot y el Ad-aware y sigues teniendo problemas, entonces continua con

este tutorial y postea en los foros, incluyendo detalles acerca de tu problema y te avisaremos que debes arreglar.

Foros:

http://www.bleepingcomputer.com/forums (Inglés)

Introducción

HijackThis es una utilidad que produce un listado de ciertas

configuraciones halladas en tu computadora. HijackThis escaneará tu

registro y varios otros archivos de entrada que son similares a los que

un programa spyware o hijacker dejan huella. Interpretar esos resultados

podría ser engañoso, ya que hay muchos programas legítimos que están

instalados en su sistema operativo de una manera similar a como lo hacen

los hijackers. Así que debes ser extremadamente cuidadoso arreglando

cualquier problema con el HijackThis. No puedo dejar de presionar en lo

importante que es la advertencia.

Actualmente hay 2 tutoriales acerca del HijackThis en el Internet, pero

ninguno de ellos explica que significa cada una de las secciones para

que un mortal pueda entender. Este tutorial añade, como usar el

HijackThis y detalla acerca de cada sección y qué significan. Así que no

hay razón por la cuál no puedas entender qué es lo que estás arreglando

cuando las personas examinan tus logs y te dicen qué hacer.

Si gustas primero leer un tutorial acerca del uso del SpyBot.

Como usar HijackThis

El primer paso es descargar el HijackThis a la computadora en un lugar

donde sepas que lo encontrarás. No necesita instalarse, así que recuerda

donde lo dejas para usarlo en el futuro.

Puedes descargar el HijackThis aquí:

-http://www.bleepingcomputer.com/download/hijackthis/

Crea una carpeta en donde poner el HijackThis. Es importante que tenga

su propia carpeta para que pueda usarla para crear copias de respaldo.

Si lo ejecutas desde un archivo comprimido, no se podrán crear

respaldos.

Una vez descargado, da doble click en el icono del HijackThis.exe. Aparecerá una ventana como la siguiente:

Primero da click en el botón "Config", y aparecerán las opciones como

lo muestra la captura. Confirma las 4 últimas opciones y desmarca la

primera. Por defecto

vienen así.

Cuando hayas seleccionado esas opciones, presiona "Back" y continúa con el resto del tutorial.

Para empezar el escaneo de posibles hijackers, clickea en el botón

"Scan". Se te presentará una lista con todos los elementos encontrados

por el programa como se muestra a continuación.

En este punto ya debes de tener una lista de todos los elementos encontrados por HijackThis.

Si lo ves muy confuso y difícil para ti, entonces clickea en el botón

"Save Log", y salva el log en tu computadora, de preferencia en la misma

carpeta.

Para abrir un log y pegarlo en un foro, sigue estos pasos:

Abre el Notepad (o Block de Notas).

Click en "Archivo" >> "Abrir" y busca el directoriodonde tienes guardado el log.

Cuando llegues elije el log y ábrelo.

Presiona en "Edición" >> "Seleccionar todo"

Presiona "Edición" >> "Copiar"

Ve a algún foro y pega el log, describiendo la situación y los métodos que ya has intentado.

Foros: http://www.bleepingcomputer.com/forums (Inglés)

Si deseas ver más información acerca de los objetos listados, da click

en alguno de ellos y presiona el botón "Info on selected ítem". Te

aparecerá una pantalla semejante a esta:

Cuando hayas buscado información de los objetos listados, y sientas que

tu conocimiento sea suficiente para continuar, mira la lista y

selecciona los objetos que desees remover marcando las casillas

correspondientes, como lo muestra la siguiente captura. Al final del

documento hemos incluído algunas formas básicas de interpretar la

información en esos archivos logs. Lo que no significa que esta

información sea suficiente para todas las decisiones , pero debería

ayudarte a determinar qué es legítimo y que no.

Una vez que hayas seleccionado los objetos que quieras remover,

presiona el botón "Fix Checked". HijackThis te preguntará si confirmas

remover esos objetos. Presiona "Yes" o "No" dependiendo de tu elección.

Cómo restaurar objetos borrados accidentalmente:

HijackThis viene con un herramienta de respaldo y un procedimiento de

restauración en caso de que erróneamente hayas borrado una entrada que

es legal. Si has configurado el HijackThis como muestra este tutorial,

entonces serás capaz de restaurar las entradas que hayas borrado

anteriormente. Si has ejecutado HijackThis desde una carpeta temporal,

entonces los procedimientos de restauración no trabajarán.

Si la opción de configuración "Make backups before fixing items" esta

marcada, HijackThis hará una copia de respaldo de cada entrada que

arregles en un directorio llamado "Backups", en la misma localización

del HijackThis.exe

Si ejecutas HijackThis y clickeas en "Config", y después en el botón

"Backup", como en la imagen siguiente. Obtendrás un listado de todos los

objetos que han sido arreglados anteriormente y con la opción de

restaurarlos. Una vez que restaures un objeto mostrado en esta lista, si

vuelves a escanear con el HijackThis, la entrada volverá a aparecer.

Una vez que acabes la restauración de aquellos objetos que fueron arreglados equivocadamente, puedes cerrar el programa.

Cómo generar una Lista de Inicio

Al mismo tiempo que posteas tu log en un foro pidiendo ayuda, las

personas que te ayuden quizá pregunten por los programas que inician al

arrancar Windows. HijackThis tiene una herramienta que te permite hacer

esto.

Para hacer esto ver a la opción de "Config" cuando ejecutes HijackThis,

y clickea en el botón "Misc Tools". Debes de ver una pantalla similar a

esta:

Entonces clickea en el botón llamado "Generate StartupList Log". Un vez

que des click en ese botón, el programa automáticamente abrirá el Block

de Notas con los Programas de Inicio de tu computadora. Copia y pega

las entradas y postéalo en el mensaje.

Con algo de suerte, tus conocimientos o con la ayuda de otras personas

habrás limpiado tu computadora. Si deseas aprender información más

detallada acerca de qué significa cada sección en el log, continúa

leyendo.

Cómo usar el Administrador de Procesos

HijackThis tiene un administrador de procesos que puede ser usado para

terminar procesos y ver qué librerías se cargan en ese proceso. Para

acceder al administrador de Procesos has click en el botón "Config" y

luego click en el botón "Misc Tools". Deberías ver una pantalla en donde

uno de los botones dice "Open Process Manager". Si haces click en ese

botón verás una pantalla como la que se muestra a continuación.

Esta ventana listará a todos los procesos que estén corriendo en tu

máquina. Para terminar un proceso que corre en tu computadora,

selecciona el proceso con un click en él y entonces presiona el botón

"Kill Process".

Si quieres ver qué librerías (archivos .DLL's) están relacionadas con

ese proceso, marca la casilla de nombre "Show DLLs". Esto dividirá la

pantalla de procesos en dos secciones. La primera sección mostrará la

lista de procesos antes presentados, pero ahora que des click en un

proceso en particular, la sección de abajo mostrará la lista de

librerías cargadas con ese proceso.

Para salir del Administrador de Procesos presiona el botón "Back" dos veces para regresar a la pantalla inicial.

Cómo usar el Administrador del Archivo Hosts

HijackThis también tiene un administrador básico del archivo Hosts. Con

este administrador puedes ver tu archivo Hosts y borrar líneas en el

archivo o activar o desactivar las líneas. Para acceder al administrador

del archivo Hosts, debes dar click en el botón "Config" y luego a "Misc

Tools". Localiza el botón "Hosts File Manager". Si das click en el

botón verás una pantalla similar a esta:

Esta ventana muestra el contenido de tu archivo Hosts. Para borrar una

línea del archivo da click en una línea. Esto seleccionará esa línea del

texto. Podrás borrar esa línea haciendo click en el botón "Delete

line(s)" o desactivar/activar la línea haciendo click en el botón

"Toggle line(s)". Es posible seleccionar múltiples líneas al mismo

tiempo usando las teclas Shift y las flechas de dirección del teclado o

seleccionandolas con el ratón.

Si borras las líneas, esas líneas serán borradas de tu archivos Hosts.

Si activas/desactivas las líneas, HijackThis agregará el signo # al

inicio de la línea. Esto hará que Windows no tome en cuenta esa línea.

Si no estás seguro de lo que estás haciendo, no borres nada y sólo

procura que aparezca el signo # antes de la línea. Es más seguro que

borrar la línea y así lo podrás restaurar editando de nuevo el archivo.

Para salir de administrador del archivo Hosts presiona el botón "Back" dos veces y regresarás a la ventana principal.

Cómo usar la herramienta de Borrar al Reinciar

Hay ocasiones en que puedes encontrar archivos que obstinadamente

rechazan ser borrados, esto por decirlo de una manera sencilla.

HijackThis presenta, en la versión 1.98.2, un método para que Windows

borre el archivo tan pronto arranque, antes de que el archivo tenga la

oportunidad de cargarse. Para hacer esto sigue los siguientes pasos:

1.- Inicia HijackThis

2.- Click en el botón "Config"

3.- Click en el botón "Misc Tools"

4.- Click en el botón "Delete a file on reboot..."

5.- Se abrirá una ventana para pedirte que selecciones el archivo que

quieras borrar al reiniciar. Navega hasta el archivo, selecciónalo y da

click en el botón "Abrir".

6.- Te preguntará si quieres reiniciar la computadora para borrar el

archivo. Elije "Si" si deseas reiniciar ahora, o sino elije "No" para

reiniciar después.

Cómo interpretar los resultados del escaneo

Esta sección te ayudará a diagnosticar los resultados del escaneo del HijackThis.

Cada línea de la lista de resultados del HijackThis empieza con un

nombre de sección. A continuación se presenta un lista de los nombres de

sección y su descripción, tomados del sitio de Merijn's (el creador de

HijackThis).

| Nombre de la Sección | Descripción |

| R0, R1, R2, R3 | URL's de páginas de inicio y búsqueda del Internet Explorer |

| F0, F1, F2, F3 | Programas autoejecutables |

| N1, N2, N3, N4 | URL's de páginas de inicio y búsqueda de Netscape y Mozilla |

| O1 | Archivo redireccionador de hosts |

| O2 | BHO's (Browser Helper Objects u Objetos que "Ayudan" al Navegador) |

| O3 | Barras de Herramientas del Internet Explorer |

| O4 | Programa autoejecutables desde el registro |

| O5 | Iconos no visibles de IE en el Panel de Control |

| O6 | Opciones del IE con acceso restringido por el administrador |

| O7 | Acceso restringido al Regedit por el administrador |

| O8 | Objetos extras del IE |

| O9 | Botones extras en el botón principal de la barra de herramientas del IE o objetos extra en el menú "Herramientas" |

| O10 | Hijacker del Winsock |

| O11 | Grupo extra en la ventana de Opciones Avanzadas del IE |

| O12 | Plug-ins para el IE |

| O13 | Hijacker del prefijo por defecto de IE |

| O14 | Hijacker del "Reset Web Settings" (Reseteo de las Configuraciones Web) |

| O15 | Sitio no deseado en la Zona de Sitios de Confianza |

| O16 | Objetos ActiveX (Archivos de Programa Descargados) |

| O17 | Hijacker Lop.com |

| O18 | Protocolos extras y protocolo de Hijackers |

| O19 | Hijacker de Hojas de Estilo |

| O20 | Valores de Registro autoejecutables AppInit_DLLs |

| O21 | Llaves de Registro autoejecutables ShellServiceObjectDelayLoad |

| O22 | Llaves de Registro autoejecutables SharedTaskScheduler |

Es importante aclarar que ciertas secciones usan una lista blanca

interna así que el HijackThis no mostrará archivos legítimos. Para

desactivar esta lista blanca, puedes ejecutar HijackThis de esta forma:

HijackThis.exe /ihatewhitelists.

Secciones R0, R1, R2, R3

Esta sección abarca la página de inicio y búsqueda del Internet Explorer.

R0 es para las páginas de inicio y el asistente de búsqueda del IE.

R1 es para las funciones de búsqueda de IE y otras características.

R2 no es usado actualmente.

R3 es para un Buscador de URL's.

Mostrará algo parecido a esto:

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com/

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://www.google.com/

R2 - (this type is not used by HijackThis yet)

R3 - Default URLSearchHook is missing

Si reconoces la URL como tu página de inicio o tu motor de búsqueda,

entonces todo está bien. Si no la reconoces, revísala y usa HijackThis

para arreglarlo. Para los objetos de R3, siempre arréglalos a menos que

se mencione un programa que reconozcas, como Copernic.

Una pregunta común es que qué significa cuando la palabra Obfuscated

(Ofuscado) sigue a una de esas entradas. Cuando algo está ofuscado

significa que es algo difícil de percibir o entender. En términos de

spyware esto sginifica que el spyware o hijacker está escondiendo una

entrada hecha por él convirtiendo los valores en otra forma que él

entienda fácilmente, pero las personas tengas problemas reconociendolas,

como agregando entradas en el registro en hexadecimal. Ésto es solo

otro método de esconder su prescencia y de hacer difícil el removerlos.

Si no reconoces la página web que señala tanto el punto R0 como el R1, y

deseas cambiarla, entonces puedes usar HijackThis para removerlos de

forma segura, no serán perjudiciales para el IE. Es importante aclarar

que si un R0/R1 apunta a un archivo, y arregla la entrada en el registro

con HijackThis, HijackThis no borrará ese archivo en particular y usted

tendrá que borrarlo manualmente.

Hay cierto tipo de entradas R3 que terminan con un guión bajo, como por ejemplo:

R3 - URLSearchHook: (no name) - _ - (no file)

Note el CLSID, los números entre las llaves, tienen un guión bajo al

final y ello a veces dificulta removerlos con el HijackThis. Para

arreglar esto necesita borrar manualmente esa entrada en particular,

siguiendo esta ruta:

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

Entonces borra la entrada CLSID que deseas quitar. Deje la CLSID,

CFBFAE00-17A6-11D0-99CB-00C04FD64497, que es válido por defecto.

Si no reconoce el software que usa en el UrlSearchHook, búsquelo en

Google y dependiendo de los resultados de la búsqueda, permita que

HijackThis lo arregle.

Algunas llaves de registro:

HKLM\Software\Microsoft\Internet Explorer\Main,Start Page

HKCU\Software\Microsoft\Internet Explorer\Main: Start Page

HKLM\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKCU\Software\Microsoft\Internet Explorer\Main: Default_Page_URL

HKLM\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\Main: Search Page

HKCU\Software\Microsoft\Internet Explorer\SearchURL: (Default)

HKCU\Software\Microsoft\Internet Explorer\Main: Window Title

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: ProxyOverride

HKCU\Software\Microsoft\Internet Connection Wizard: ShellNext

HKCU\Software\Microsoft\Internet Explorer\Main: Search Bar

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\URLSearchHooks

HKLM\Software\Microsoft\Internet Explorer\Search,CustomizeSearch =

HKCU\Software\Microsoft\Internet Explorer\Search,CustomizeSearch

HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant

Secciones F0, F1, F2, F3

Estas secciones abarcan aplicaciones que se cargan desde los archivos

.INI, system.ini y win.ini o sus equivalentes en el registro.

F0 corresponde al Shell = statement en System.ini. La Shell = statement

en system.ini es usado por Windows 9X y anteriores designan qué

programa actuará como shell para el sistema operativo. La Shell es el

programa que carga el escritorio, controla la administración de ventanas

y permite que el usuario interactúe con el sistema. Cualquier programa

listado después del shell statement será cargado cuando Windows

arranque, y actuará como la shell por defecto. Hay algunos programas que

actúan como un reemplazo válido para la shell, pero generalmente no se

usa más. Windows 95 y 98 (¿Windows ME?), ambos usan el Explorer.exe como

su shell por defecto. Windows 3.X usaba Progman.exe como su shell. Es

posible que otros programa sean ejecutados cuando Windows cargue en la

misma línea Shell =, como por ejemplo: Shell=explorer.exe

programa_maligno.exe. Esta línea hará que ambos programas arranquen

cuando Windows cargue.

Los objetos de F0 siempre son malos, así que conviene arreglarlos.

F0 - system.ini: Shell=Explorer.exe Abreme.exe

F1 - win.ini: run=hpfsched

F1 corresponde a las entradas Run= o Load= en win.ini. Cualquier

programa listado después de run= o load= cargará cuando Windows cargue.

Run= fue muy usado en tiempos de Windows 3.1, 95 y 98 y mantiene

compatibilidad con antiguos programas. Muchos de los programas modernos

no usan esta característica ini, y si no estás usando un programa

antiguo entonces sospecha. El load= era usado para cargar los drivers

del hardware.

Los objetos listado en F1 usualmente son programas muy viejos, pero que

son seguros, así que puedes encontrar más información del nombre del

archivo para saber si es malo o bueno.

Las entradas F2 y F3 corresponden al equivalente de F0 y F1, pero que

están ubicadas en el registro para las versiones XP, 2000 y NT de

Windows. Esas versiones de Windows generalmente no usan los archivos

system.ini ni win.ini. Para compensar la compatibilidad usan una función

llamada IniFileMapping. IniFileMapping coloca todo el contenido de un

archivo .ini en el registro, con llaves para cada línea encontradas en

el .ini. Entonces cuando corre un programa que normalmente lee sus

configuraciones de un archivo .ini, este primero revisará la llave de

registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current

Version\IniFileMapping, para un mapeo .ini, y si encuentra algo leerá

las configuraciones desde ahí. Puedes ver que esta llave está

refiriendose al registro como si conteniera REG y entonces el archivo

.ini al cual se está refiriendo el IniFileMapping.

Otra entrada común encontrada en F2 es la entrada UserInit la cuál

corresponde a la llave: HKLM\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon\UserInit la cuál se encuentra en Windows NT,

2000, XP y 2003. Esta llave especifíca qué programa se debe cargar

después que un usuario se loguee en Windows. El programa por defecto

para esta llave es: C:\Windows\System32\userinit.exe. Userinit.exe es un

programa que restaura tu perfil, fuentes, colores, etc. para tu nombre

de usuario. Es posible añadir programas furtivos que inicien desde esta

llave separando los programas con una coma. Por ejemplo:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit =

C:\Windows\System32\userinit.exe,C:\Windows\programa_maligno.exe. Esto

hará que ambos programas se ejecuten cuando te loguees y es un lugar

común para ejecutar troyanos, hijackers y spywares.

Llaves del Registro:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping,

Archivos Usados:

c:\windows\system.ini

c:\windows\win.ini

Ejemplo mostrando F0 - system.ini: Shell=Explorer.exe Something.exe

Ejemplo mostrando F2 - REG:system.ini: UserInit=userinit,nddeagnt.exe

Ejemplo mostrando F2 - REG:system.ini: Shell=explorer.exe beta.exe

En F0 si ves una línea que sea parecida a Shell=Explorer.exe

cualquier_cosa.exe, entonces definitivamente deberías borrarlo.

Generalmente puedes borrar estas entradas, pero recuerda consultar

Google.

Para las entradas F1 es recomendable que las busques en Google y así determinar si pertenecen a programas legales.

Para F2, si ves UserInit=userinit.exe, con o sin nddagnt.exe, como en

el ejemplo de arriba, entonces puedes dejar esa entrada por la paz. Si

ves UserInit=userinit.exe (sin coma), sigue estando bien, también puedes

dejarlo por la paz. Si ves otra entrada en userinit.exe, entonces

podría ser potencialmente un troyano u otro malware. Lo mismo va para F2

Shell=, si ves explorer.exe, sólo, entonces está bien, si no, como en

el ejemplo de arriba, entonces podría ser troyano o malware.

Generalmente puedes borrar estas entradas, pero no olvides consultar

Google primero.

Sitios para consultar:

Bleeping Computer Startup Database

http://www.answersthatwork.com/Tasklist_pages/tasklist.htm

http://greatis.com/regrun3appdatabase.htm

http://www.sysinfo.org/startuplist.php

http://www.pacs-portal.co.uk/startup_content.php#THE_PROGRAMS

http://www.kephyr.com/filedb/index.php

http://www.liutilities.com/products/wintaskspro/processlibrary/

Secciones N1, N2, N3, N4

Estas secciones son para las páginas de inicio y motor de búsqueda por defecto de los navegadores Netscape y Mozilla.

Estas entradas están guardadas en el archivo prefs.js, ubicadas en

diferentes lugares de la carpeta C:\Documents and

Settings\YourUserName\Application Data. Las entradas de Netscape 4 están

guardadas en el archivo prefs.js en el directorio de programa el cuál

por lo general es C:\Archivos de

Programa\Netscape\Users\default\prefs.js.

N1 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 4.

N2 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 6.

N3 corresponde a la página de inicio y motor de búsquedas por defecto de Netscape 7.

N4 corresponde a la página de inicio y motor de búsquedas por defecto de Mozilla.

Archivos usados: prefs.js

Como la mayoría de los spywares y hijackers están hechos para IE, estos

navegadores usualmente están a salvo. Si ves sitios web listados ahí

que tu no hayas establecido, puedes usar el HijackThis para arreglarlo.

Existe un conocido sitio que hace cambios a esas configuraciones, y ese

sitio es Lop.com, el cuál es discutido aquí:

http://www.doxdesk.com/parasite/lop.html

Sección O1

Esta sección corresponde al archivo de redirección Hosts.

El archivo hosts contiene la relación de IP's con hostnames. Por ejemplo:

127.0.0.1 www.arwinianos.net

Si tratas de ir a www.arwinianos.net, revisará el archivo hosts, verá

la entrada y la convertirá a la dirección IP 127.0.0.1 a pesar de la

dirección correcta.

Algunos hijackers usan el archivo de redirección hosts para redirigirte

a ciertos sitios en lugar de otros. Así, si alguien inserta una entrada

como esta:

127.0.0.1 www.google.com

y tratas de ir a www.google.com, serás redirigido a 127.0.0.1 la cuál es tu propia computadora.

Ejemplo del escaneo:

O1 - Hosts: 192.168.1.1 www.google.com

Archivos usados: el archivo hosts es un archivo de texto que puede ser

editado por cualquier editor de texto y está guardado por defecto en los

siguientes lugares dependiendo del Sistema operativo, a menos que

elijas instalarlo en un ruta diferente.

Operating System Location

Windows 3.1 C:\WINDOWS\HOSTS

Windows 95 C:\WINDOWS\HOSTS

Windows 98 C:\WINDOWS\HOSTS